Information Gathering With Active Scanning

Aktif Tarama ile Bilgi Toplama

Aktif Tarama ile Bilgi Toplama

Aktif Tarama Nedir

Aktif tarama sızacağımız sistem ile doğrudan etkileşime geçerek bilgi topladığımız bir tarama çeşididir.Aktif taramaların doğrudan sistem ile etkileşime geçmesinin önemli noktaları olduğundan ,taramanın dikkatlice ve kontrollü bir şekilde yapılması gerekmektedir.Aksi takdirde tarama yaparken IP adresimiz firewall (Güvenlik Duvarı) gibi cihazlar tarafından banlanabilir. Yaptığımız taramayı firewall cihazları anlayıp buna göre önlemler alabilir.

Tarama yaparken sistem ile etkileşime geçeceğimizden dolayı yaptığımız taramaların sistemi yavaşlatma gibi hatta sunucu offline duruma getirme gibi etkilerinin olabilme ihtimalinin bilmemizde fayda vardır.Bunu bilerek taramalarımızı dikkatli bir şekilde yapmamız oldukça önemlidir

Aktif Taramada En Çok Kullanılan Araçlar

- Nmap

Nmap aracı siber güvenlikte oldukça kullanılan açık kaynak kodlu bir araçtır.Ağ taramadan , kendi içerisinde bulunan modüller sayesinde zaafiyet taramaya kadar kapsamlı bir araçtır.Port taramalarında oldukça kullanışlı bir araçtır.Burada detaylı olarak nmap kullanımı değil de temel düzeyde anlatım gerçekleştirilecektir. NMAP ayrı olarak bir konu başlığında anlatılması gereken bir araç olmayı kesinlikle hak ediyordur…

Temel NMAP Kullanımı

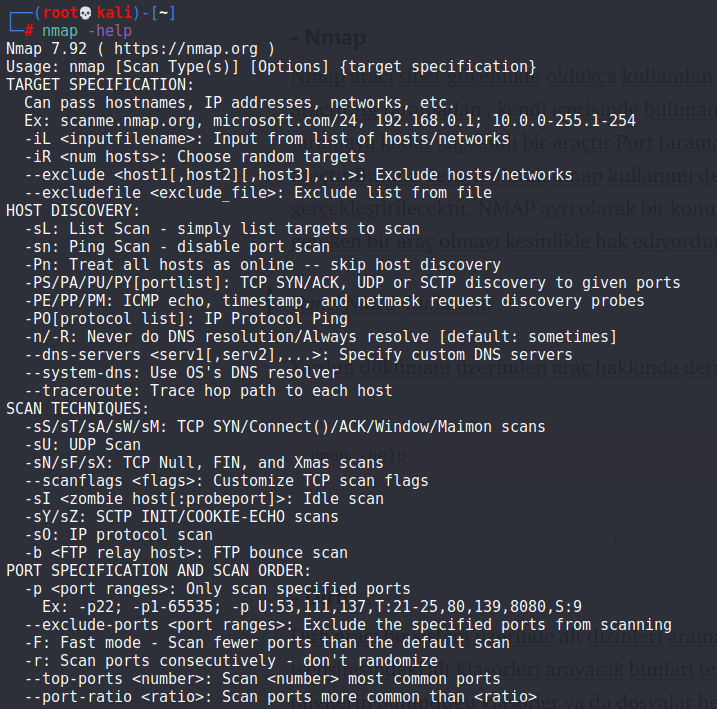

Yardım dökümanı üzerinden araç hakkında detaylı bilgiye sahip olabiliriz.

nmap -help

Bu help menüsü uzuyor gidiyor…

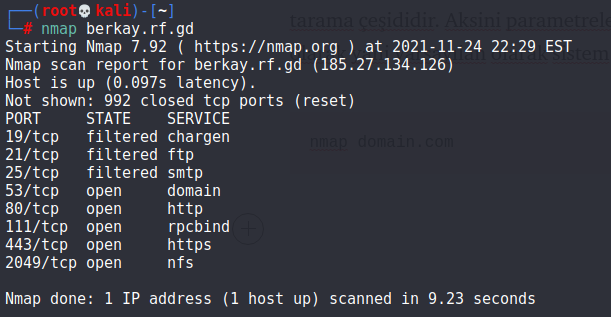

En basit kullanımı parametresiz sadece IP veya domain adresi vererek yapılan tarama çeşididir. Aksini parametreler ile belirtmediğiniz sürece nmap default olarak yani varsayılan olarak sistem ile handshake’i tamamlamaz.

nmap domain.com

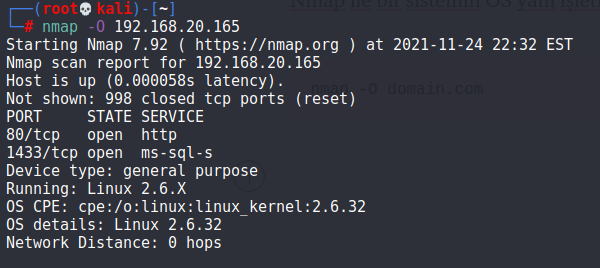

Nmap ile bir sistemin OS yani işletim sistemini öğrenmek için;

nmap -O domain.com

Bu sistemin linux kullandığını öğrenmiş olduk

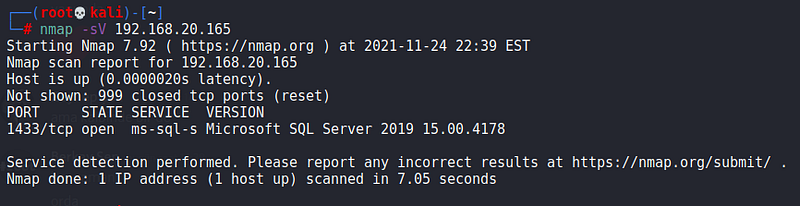

Bir sistemdeki portlarda çalışan hizmetlerin ne olduğunu ve bu hizmetlerin versiyon numaralarını bulmamız için şu komutu kullanırız.

nmap -sV domain.com

Gördüğünüz üzere 1433 portumun açık olduğunu ve bir MSSQL çalıştığını, ayrıyetten bu servisin versiyon numarasına kadar nmap bize bunu sergiliyor.Bu servislerin versiyon bilgileri bizim için neden önemli olduğu konusuna gelecek olursak ,eğer eski versiyonlar kullanan bir sistem varsa karşımızda bu sistemde güvenlik açıklarının olma ihtimali daha yüksektir.Sistem sahibi güncellemelerini yapmıyorsa servislerinde eski sürümlerini kullanıyorsa bizim işimiz de kolaylaşacaktır.

Güncellemeleri sürekli yapsanız dahi %100 güvenliği sağlayamazsınız.Çünkü %100 güvenlik diye bir şey yoktur :) Hiçbir sistem güvenli değildir!

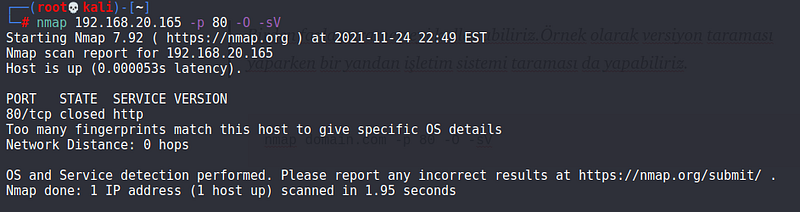

Nmap’te belirtilen portu taramak için -p parametresi kullanılır.

Birden fazla parametreyi kullanabiliriz.Örnek olarak versiyon taraması yaparken bir yandan işletim sistemi taraması da yapabiliriz.

nmap domain.com -p 80 -O -sV

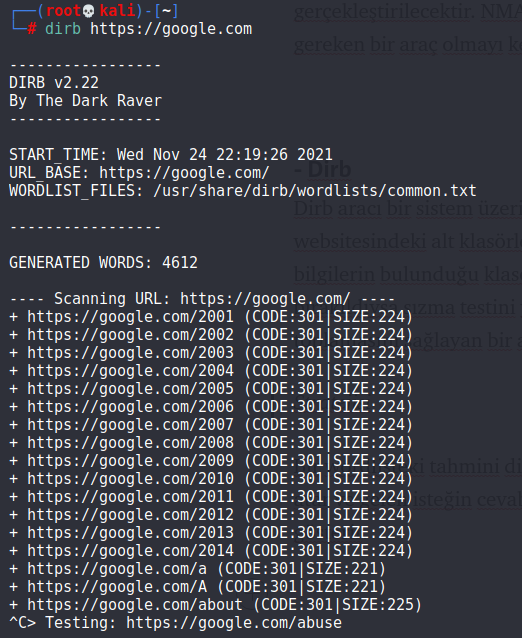

- Dirb

Dirb aracı bir sistem üzerinde alt dizinleri aramaya yarar.Örnek olarak bir websitesindeki alt klasörleri arayarak bunları terminale bastırır. Eğer önemli bilgilerin bulunduğu klasörler ya da dosyalar herkese açık bir şekilde bırakıldıysa sızma testini yapan uzmanın bu dosya ve klasörlerden bilgi toplamasını sağlayan bir araçtır.

Stratejisi

Bir wordlisteki tahmini dizinleri domain ile birleştirerek o URL adresine istek atar ve gelen isteğin cevabına göre öyle bir dizinin olup olmadığını bize gösterir.Kullanışı diğer çoğu araç gibi basittir.

dirb https://domain.com

Tarama uzun süreceğinden yarıda kestim.Dirb aracı default olarak /usr/share/dirb/wordlist/common.txt word listini kullanır.Ancak isterseniz farklı bir wordlist de belirtebilirsiniz.

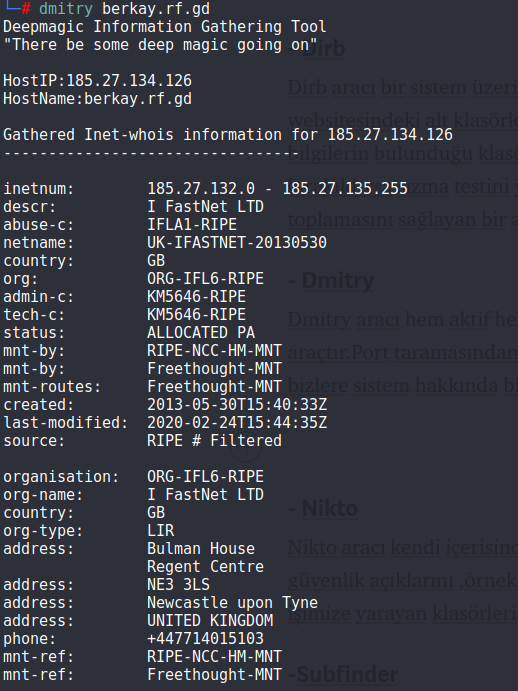

- Dmitry

Dmitry aracı hem aktif hem de pasif olarak tarama yapan hızlı ve kullanışlı bir araçtır.Port taramasından internet üzerinden pasif bilgi toplamaya kadar bizlere sistem hakkında bilgiler sunar.

Kullanışı oldukça basittir:

dmitry domain.com

- Nikto

Nikto aracı kendi içerisinde bulunan modüller sayesinde bir sistem üzerinde güvenlik açıklarını ,örnek olarak XSS ,CSRF vb tarayan ve sistem üzerinde işimize yarayan klasörleri ve dosyaları önümüze sergileyen araçtır.

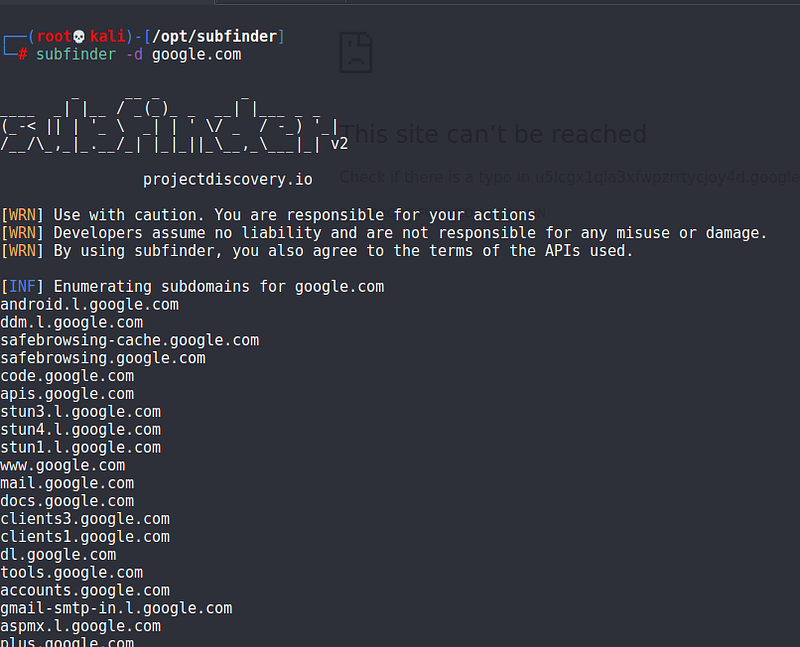

-Subfinder

Subfinder aracı ise bir sistem üzerinde subdomainleri bulmamızı sağlayan bir araçtır. Subdomain Finder kategorisi altında olan,oldukça kullanışlı ve yaygın olarak kullanılan bir araçtır

subfinder -d domain.com

-d parametresi ile tarama yapacağımız domain adresini veriyoruz.

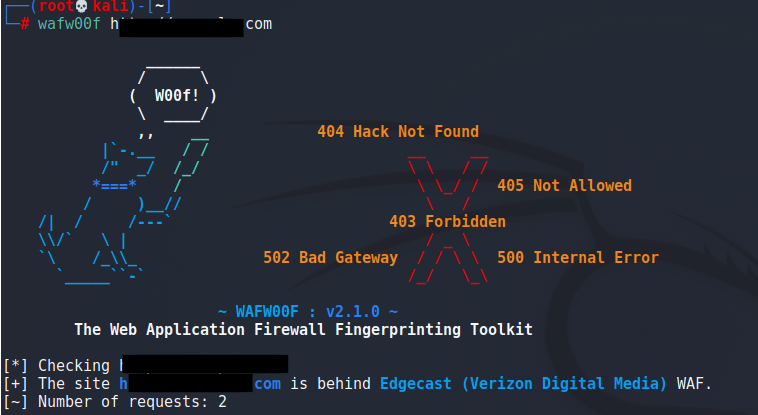

-Wafw00f

Bu araç ise bir sistem önünde firewall’un olup olmadığının tespitini yapmak için kullanılır.Kullanışı oldukça basittir.

wafw00f domain.com

Stratejisi

İlk önce hedefe http isteği gönderir ve gelen cevabı analiz eder.Eğer başarılı olmazsa zararlı/kötü amaçlı bir istek göndererek hangi güvenlik duvarının olup olmadığını tespit etmeyi dener.

Comments

There are no comments yet.